لا شك أن هناك علاقة طردية بين زيادة الاعتماد على الإنترنت وزيادة التهديدات والاختراقات التقنية، التي تتعدد وتختلف أشكالها وأهدافها وتَبعاتها باختلاف الجهة المهاجمة والهدف، فلناحية التكتيكات والأدوات، هناك اختلاف بين الاختراقات التي تهدد أو تستهدف الدول أو الشركات الكبرى على سبيل المثال، وبين تلك التي تهدد الأفراد، بالرغم من التشابه في بعض الحالات. وفي المادة هذه، سنورد أنواعاً من الاختراقات التي تهدد الأفراد وتؤدي إلى تحويل أجهزتهم إلى جاسوس إلكتروني ضدهم.

كيف تتم عملية التجسس ومراقبة الأجهزة؟

عادة، تتم عملية التجسّس أو المراقبة الإلكترونية من خلال برنامج تجسّس مثبت على جهاز الضحية، أما عن كيفية تثبيته، فهناك العديد من الطرق التي تلجأ لها الجهات المخترقة لتثبيت برامج التجسّس على أجهزة الضحايا، أهمها أو أكثرها استخداماً هو عبر روابط Links أو ملفات خبيثة، والتي يتم غالباً تضمينها داخل رسائل إلكترونية، حيث يتم إصابة الجهاز بمجرد الضغط على الرابط أو فتح الملف الخبيث، لتبدأ عندها عملية المراقبة والتجسس.

ماذا تعرفون عن أنواع الاختراقات التي تهدد الأفراد وتؤدي إلى تحويل أجهزتهم إلى جاسوس إلكتروني ضدهم؟

أمثلة على عمليات الاستهداف والاختراق عبر الملفات والروابط الخبيثة:

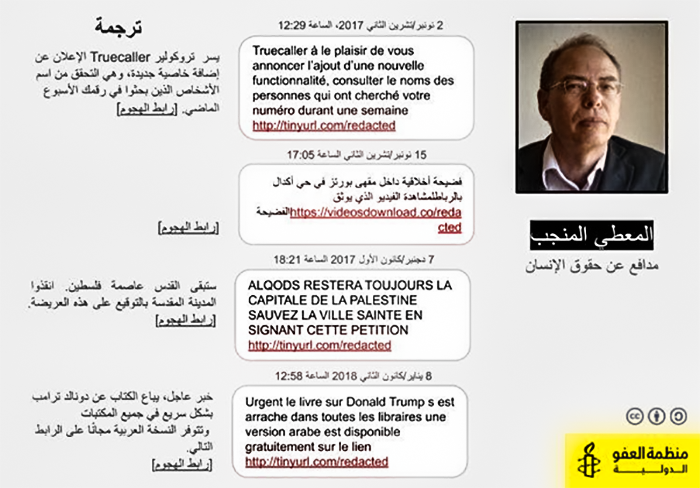

عام 2019، وثقت منظمة العفو الدولية تعرّض كل من الكاتب والمؤسس المشارك في الجمعية المغربية للصحافة الاستقصائية المعطي منجب، إضافة إلى المحامي والمدافع عن حقوق الإنسان عبد الصادق البوشتاوي، لعمليات اختراق ومراقبة، تمت من خلال استهدافهم بعدة رسائل كانت تحتوي كل منها على روابط خبيثة. حيث أدى الضغط على الروابط إلى تثبيت برنامج تجسس متطور على أجهزة الهاتف لكل من المعطي منجب وعبد الصادق البوشتاوي لتبدأ بعدها عملية المراقبة والتجسّس عليهم.

الرسائل التي تم من خلالها استهداف المعطي منجب

الرسائل التي تم من خلالها استهداف عبد الصادق البوشتاوي

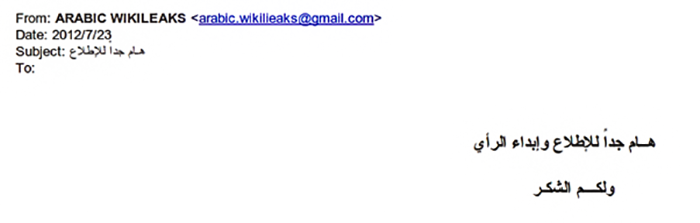

في حادثة مشابهة، وثّق مختبر سيتزن لاب تعرض الناشط الحقوقي الإماراتي أحمد منصور، للاستهداف والاختراق عبر رسالة إلكترونية E-mail تحتوي ملفاً خبيثاً. عند فتح منصور الملف، تمّ تثبيت برنامج تجسّس على جهاز الكمبيوتر الخاص به لتبدأ بعدها عملية المراقبة.

رسالة الاستهداف التي وصلت لأحمد منصور، المصدر مختبر سيتزن لاب.

كثرة وسهولة الاستهداف عبر الروابط والملفات الخبيثة تدفعنا نحن المعنيات والمعنيين بالأمن والسلامة الرقمية، أن نوصي وبشكل مستمر عدم التفاعل أو الضغط على أي رابط أو ملف (نصي، صورة، فيديو، ملف مضغوط أو أي شكل آخر) خاصة عندما يكون المصدر غير معروف أو غير موثوق.

لكن يبقى السؤال الأهم، هل عدم التفاعل مع الروابط والملفات يحمينا من الاختراق والمراقبة؟

عدم التفاعل مع الروابط والملفات غير الموثوقة هو أمر غاية في الأهمية ويشكل وقاية عالية جداً من عمليات الاختراق، لكنه في الحقيقة لا يعني الحماية المطلقة من الاختراق. دعونا نشرح الأمر.

يُعدّ الاستهداف عبر الملفات والروابط الخبيثة من أشهر أو أكثر وربما أسهل الطرق المتبعة للاختراق والتجسس، لكنه ليس الطريق الوحيد، حيث أن هناك الكثير من الطرق والأدوات التي يمكن من خلالها تنفيذ عمليات الاختراق والتجسّس، نذكر منها، “الأبواب الخلفية” في التطبيقات وأنظمة التشغيل والأجهزة:

هناك العديد من الطرق التي تلجأ إليها الجهات المخترِقة لتثبيت برامج التجسّس على أجهزة الضحايا، أهمها أو أكثرها استخداماً هو عبر روابط Links أو ملفات خبيثة يتم غالباً تضمينها داخل رسائل إلكترونية

تقوم بعض شركات التكنولوجيا بتعمّد إنشاء ثغرات تمكنها من الوصول إلى الأجهزة، الأمر الذي يسمى “بوابة خلفية/ Backdoor”. بحيث يمكن من خلالها، وبدون علم أو موافقة الأشخاص، الوصول إلى الأجهزة والحصول منها على المعلومات، إضافة إلى إمكانية تثبيت برامج تمكّن من تنفيذ مراقبة شاملة للأجهزة.

الأمر الذي أكده إدوارد سنودن، الموظف السابق لدى وكالة الأمن القومي الأمريكي، من خلال الوثائق التي قام بتسريبها، حين أشار إلى قيام شركة مايكروسوفت بإنشاء بوابات خلفية سمحت للوكالة بالوصول إلى الأجهزة، إضافة لقيام حكومات المملكة المتحدة، الولايات المتحدة الأمريكية، أستراليا، كندا، نيوزيلندا، الهند واليابان بالطلب من شركات التكنولوجيا توفير باب خلفي للخدمات المشفرة.

التثبيت المسبق والتثبيت المباشر لبرنامج التجسس:

تتم أيضاً مراقبة الأجهزة من خلال التثبيت المسبق أو التثبيت المباشر لبرامج المراقبة على أجهزة الضحايا، ويتم الأمر بعدة طرق، منها على سبيل المثال أن يقوم متجر لبيع الأجهزة بتثبيت برنامج مراقبة على الجهاز أو دمجه مع نظام التشغيل للجهاز.

كما يمكن أن يتم الأمر خلال وجود الجهاز في مركز للصيانة، حيث يمكن أن تقوم الجهة المسؤولة عن الإصلاح بتنصيب برنامج التجسس بشكل مباشر على الجهاز. إضافة إلى ذلك، يمكن تثبيت برنامج التجسس من قِبل الضحايا أنفسهم، عبر تثبيت برنامج غير موثوق حيث يكون برنامج التجسس متخفياً داخل برنامج معيّن، مثلاً: يمكن تنصيب برنامج على أنه يقوم بالتعديل على الصور أو مقاطع الفيديو.

لكن في الحقيقة يمكن أن يكون البرنامج، بالإضافة إلى تعديله على الصور والصوت، يقوم بمراقبة الجهاز أو يقوم بتنصيب أداة مراقبة منفصلة.

عدم التفاعل مع الروابط والملفات غير الموثوقة هو أمر غاية في الأهمية ويشكل وقاية عالية جداً من عمليات الاختراق، لكنه في الحقيقة لا يعني الحماية المطلقة من الاختراق

اعتراض وحقن الاتصالات:

يمكن أن تتم المراقبة من خلال اعتراض اتصال الإنترنت، خاصة عندما يتم الاتصال بموقع أو تطبيق لا يستخدم التشفير، عندها يمكن للجهة المهاجمة معرفة المحتوى الذي يتم تصفحه إضافة للاطلاع على الرسائل التي يتم إرسالها واستقبالها عبر الإنترنت. كما يمكن حقن الاتصال بأوامر تؤدي إلى زرع برمجية خبيثة داخل جهاز الضحية.

أشار تقرير منظمة العفو الدولية “المغرب: استهداف المدافعين عن حقوق الإنسان ببرنامج تجسس تابع لمجموعة “إن إس أو” – NSO” لأحد الأشكال التي تم من خلالها استخدام “هجمات حقن شبكات الاتصالات” لتنصيب برنامج تجسس على جهاز أحد الصحفيين.

كما أشار مختبر سيتزن لاب في تقرير “أزمة مرورية“، لقيام تركيا باستخدام “إعادة التوجيه” لعدد من المواقع، بهدف تنصيب برامج خبيثة على أجهزة مستخدمات ومستخدمي شبكة إنترنت “تورك تيليكوم” في سوريا وعدة مدن تركية.

أما أخطر أنواع الاستهداف والمراقبة فهو هجوم “صفر تفاعل” أو Zero-click attack الذي لا يتطلب أي تفاعل من الضحايا، حيث يكفي الجهة المهاجمة أن تحدد الهدف من ضمن بنك الأهداف ليتم بعدها تنفيذ الهجوم وبدء المراقبة!

كيف يتم الأمر؟

يعتمد هذا النوع من الهجوم بشكل أساسي على استغلال ثغرة في تطبيق أو في نظام التشغيل لجهاز الهدف/الضحية، حيث تسمح الثغرة للجهة المهاجمة بالوصول للجهاز وتثبيت برنامج التجسس بدون الحاجة لتفاعل أو موافقة الضحية، إضافة إلى عدم انتباه أو ملاحظة الضحية.

الأمر الذي حصل مع آلاف الأشخاص بينهم عدد كبير من المدافعات والمدافعين عن حقوق الإنسان والصحفيات والصحفيين وغيرهم من أعضاء المجتمع المدني في أكثر من 20 دولة، حين تم اكتشاف واستغلال ثغرة في تطبيق التواصل واتس أب إضافة إلى ثغرة في تطبيق التواصل iMessage.

حيث قامت شركة NSO Group وهي شركة متخصصة بصناعة برامج التجسّس مقرّها إسرائيل، باستغلال ثغرات غير معروفة حينها، في تطبيقي واتس أب وiMessage، مكّنت برنامج الشركة من اختراق آلاف الأجهزة وتثبيت برنامج التجسس المتطور الخاص بها “بيغاسوس، Pegasus” على أجهزة الضحايا، الأمر الذي يؤدي إلى مراقبة أجهزة الضحايا بما فيها اتصالاتهم ومراسلاتهم.

كيف حصل الهجوم وتثبيت برنامج التجسس؟

خلال هذا الهجوم، ما كان على الجهة الممتلكة لبرامج NSO سوى تحديد الهدف/الضحية، وأن يكون لدى الضحية تطبيق واتس أب وإنترنت، حيث تقوم الجهة المهاجمة بإجراء اتصال بالضحية ليتم بعدها تثبيت برنامج بيغاسوس وتبدأ عملية المراقبة، الخطر في كل هذا أن الضحية لم تكن مضطرة للإجابة على الاتصال بأي شكل من الأشكال، ومن هنا أطلق عليه هجوم صفر تفاعل أو Zero-Click attack. قالت شركة واتس أب في بيان لها، أنها تواصلت مع 1400 حساب يعتقد أنهم تأثروا بهذا الهجوم.

ذات الأمر كررته NSO عبر استغلالها ثغرة في تطبيق المراسلة iMessage الخاص بشركة آبل والمدمج مع أجهزة ايفون iPhone، حيث تم تنفيذ هجمات أدت إلى اختراق عدد كبير من الأجهزة وتثبيت برنامج المراقبة بيغاسوس. بحسب مختبر سيتزن لاب تم استهداف واختراق 35 صحفية وصحفياً يعملوا في قناة الجزيرة، إضافة إلى إعلامية في تلفزيون العربي ومقره لندن، باستخدام هذا الهجوم.

قامت شركة واتس أب وبشكل مباشر بإصلاح الثغرة ابتداء من الإصدارات التالية: واتس أب إصدار 2.19.134 وواتس أب الأعمال إصدار 2.19.44 على أجهزة آندرويد. كما واتس أب الأعمال إصدار 2.19.51 على أجهزة آيفون، والتي تم إصداره في أيار/مايو 2019، كما قامت شركة آبل بإصلاح الثغرة في تطبيق iMessage في نظام التشغيل iOS 14 الذي تم إصداره في أيلول-يونيو 2020.

هل مع سد الثغرات في كل من واتس أب وiMessage نكون في مأمن من هجمات Zero–click؟

للأسف، لا!

فربما هناك الآن عشرات الثغرات الشبيهة في تطبيقات مختلفة يتم استغلالها ولا تعلم الجهات صاحبة التطبيقات بوجودها، كما أن هناك أسواق يتم من خلالها بيع هذا النوع من ثغرات عند اكتشافها.

إذن، ما الذي يجب علينا فعله بظل وجود هذا النوع من التهديدات؟! في الفقرة الأخيرة من هذه المادة سنقوم بسرد عدد من الخطوات الهامة لتجنّب عمليات الاختراق.

من هي الجهات التي تمتلك تكنولوجيا NSO للمراقبة والتجسس؟

بينما لا تقوم الشركة بنشر قائمة عملائها، فإن الموقع الرسمي للشركة يشير إلى أن منتجاتها تباع فقط للحكومات. أي أن جميع عمليات الاختراق والمراقبة التي تمت عبر الشركة وبرنامج التجسس “بيغاسوس” كانت من قِبل جهات حكومية.

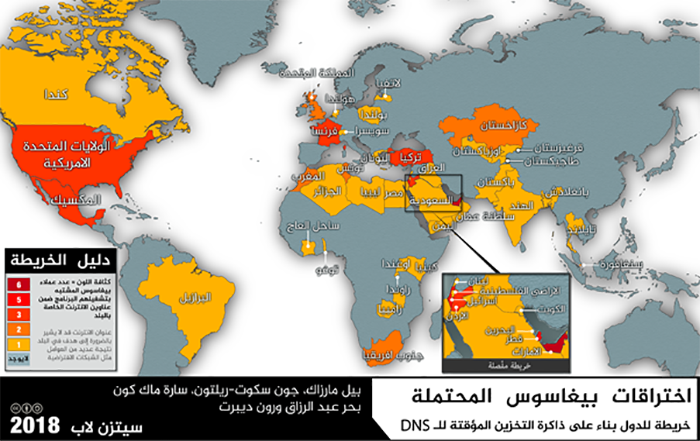

كما حدد تقرير “لعبة الغمّيضة” من مختبر سيتزن لاب ما لا يقل عن ستة بلدان سبق وأن استخدمت برنامج بيغاسوس بشكل سيّء لاستهداف المجتمع المدني؛ بما في ذلك البحرين وكازاخستان والمكسيك والمغرب والمملكة العربية السعودية والإمارات العربية المتحدة. كما نشر التقرير قائمة تضم 45 دولة يشتبه باستخدام بيغاسوس للقيام بعمليات تجسس فيها

أشار موقع Axios في 21 نيسان/أبريل إلى مفاوضات بين المخابرات الأردنية وشركة NSO، وإمكانية التوصل إلى اتفاق بين الشركة والحكومة الأردنية. وأشار الموقع إلى أنها ليست المرة الأولى التي تتعامل فيها الأردن مع الشركة، وإلى أن NSO تقوم باستخدام اسم “جاكوار” للإشارة إلى الأردن في مراسلاتها الداخلية.

وفي حين تقول الشركة على صفحتها الأولى في الموقع الإلكتروني أن تقنياتها هي لمنع الإرهاب والجريمة وإنقاذ الأرواح، إلا أن واقع الحال يشير إلى أن تكنولوجيا الشركة يتم استخدامها لاستهداف والتجسس على عدد كبير جداً من المدافعات والمدافعين عن حقوق الإنسان، إضافة إلى الصحفيات والصحفيين وأعضاء من المجتمع المدني.

ما الذي يمكن للجهة المهاجمة القيام به أو الوصول له عند اختراق الجهاز؟

عند اختراق جهاز ما (كمبيوتر، هاتف، جهاز لوحي) يمكن للجهة المخترقة استخدام الجهاز والوصول إلى المعلومات الموجودة عليه كما لو أن الجهاز في يدها، بما في ذلك الوصول إلى: الصور، الملفات، رسائل البريد الإلكتروني، كلمات السر، جهات الاتصال، الرسائل النصية، إعدادات الجهاز، سجل تصفح الإنترنت، سجل الاتصالات، الروزنامة، الموقع الجغرافي، إضافة إلى الوصول وتشغيل الكاميرا والميكروفون وقراءة الرسائل والاستماع إلى المكالمات.

إذ يعتمد الوصول في الأجهزة المخترقة على عدة أمور منها، نوع الاختراق ونوع الجهاز المخترق إضافة إلى برنامج المراقبة المستخدم.

في حال عدم ثقتك بأن جهازك خال من البرمجيات الضارة أو في حال شكك بأن الجهاز يحتوي على برنامج مراقبة، من الأفضل عمل “إعادة ضبط مصنع للجهاز” Factory reset ليتم إزالة كافة التطبيقات وإعادة الجهاز للوضع الافتراضي للشركة

كيف يمكننا حماية أنفسنا وتجنب الاختراق؟

بداية، تجدر الإشارة إلى أن آلية الدفاع الأولى للحماية من الاختراقات الإلكترونية تكمن في طريقة تعامل الأشخاص أنفسهم مع هذه الأجهزة، أما أدوات وخطوات الحماية، فهي تهدف إلى زيادة الحماية إضافة إلى التقليل من احتمالية الإصابة، لذلك، سنقوم بسرد بعض الأمور التي يجب التنبه لها والالتزام بها بشكل دائم:

– تحديث نظام التشغيل بشكل مستمر لجميع الأجهزة: كمبيوتر، هاتف، جهاز لوحي، ساعة ذكية وأي أجهزة الكترونية أخرى موصولة على الإنترنت. بالإضافة إلى تحديث جميع البرامج والتطبيقات، فعند اكتشاف ثغرة في نظام تشغيل أو تطبيق ما، تقوم الشركة المصنعة بإصلاح الثغرة وإصدار تحديث جديد. تحديث الجهاز/البرنامج يعني تجنب الإصابة بهذه الثغرة، بينما عدم التحديث يعني ترك الجهاز عرضة لعمليات الاختراق.

– عدم التفاعل مع الروابط، الملفات خاصة التي تصل من جهات غير معروفة أو من جهات لم يسبق التواصل معها، أو التي تصل بدون مبرر أو سياق منطقي، كذلك الأمر مع الرسائل التي تصل من الأقارب أو المعارف أو الصديقات والأصدقاء والتي تحتوي روابط أو ملفات، لأنه وفي حالات كثيرة يتم استهداف الأشخاص من خلال اختراق حساب/جهاز إحدى المقربات أو المقربين للهدف، ذلك بسبب علم الجهة المهاجمة أن الهدف لا يتفاعل مع الرسائل التي تصل من جهة غير معروفة.

لهذا السبب، وعند حدوث هذا، يجب التواصل الصوتي أو المباشر مع الشخص صاحب الحساب الذي أرسل الرسالة للتأكد من أنه بالفعل من أرسل الرسالة، وأن الحساب ليس مخترقاً.

– عدم الدخول إلى مواقع غير موثوقة.

– تنصيب مضاد فيروسات Antivirus على الأجهزة وتحديثه بشكل مستمر، يمكن استخدام Bitdefender وهو مضاد فيروسات جيد يعمل على أجهزة الكمبيوتر وأجهزة الهاتف والأجهزة اللوحية، إضافة إلى تقديمه نسخة مجانية.

– تشفير اتصالات على جميع الأجهزة باستخدام VPN، يمكن استخدام Psiphon وهو برنامج مجاني. كما يمكن استخدام TunnelBear. بعض الدول تمنع استخدام VPN، لذلك من الضروري التأكد من قانونية الأمر في الدول التي تقيمون فيها.

– عدم تنصيب تطبيقات من خارج المتجر الرسمي (Google play – Apple store)

– عدم تنصيب أي تطبيقات أو برامج غير ضرورية أو غير موثوقة.

– عدم إعطاء التطبيقات أذونات لا حاجة للتطبيق بها، المادة هنا تشرح مخاطر مرتبطة بأذونات التطبيقات.

– إزالة التطبيقات غير الضرورية أو غير المعرفة.

إضافة إلى ذلك، يجب الحرص على:

– وضع كلمة سر لجميع الأجهزة، مع تفعيل القفل التلقائي للشاشة.

– تجنب استخدام شبكات الإنترنت العامة، خاصة الشبكات المفتوحة (الشبكات التي لا تتطلب كلمة سر لاستخدامها)

– تغطية الكاميرا (كاميرا الكمبيوتر، الهاتف والجهاز اللوحي).

– عدم مشاركة/ إعطاء الأجهزة لأفراد أو جهات غير موثوقة، أو لأفراد أو جهات لا نثق بكيفية استخدامهم للجهاز، خشية دخولهم مواقع أو تنصيب برامج غير آمنة

– عند الحاجة لإرسال الجهاز للصيانة، يجب عدم مشاركة كلمة سر الجهاز إن لم يتطلب الأمر ذلك. مثال: عند الحاجة إلى تبديل لوحة المفاتيح/الكيبورد أو الشاشة لجهاز الكمبيوتر أو الهاتف أو الجهاز اللوحي، لا يحتاج الأمر الوصول إلى نظام التشغيل، بالتالي يمكن استبدال الجزء المعطوب دون الحاجة لمشاركة كلمة سر الجهاز.

في الحالات الأخرى، يفضل استشارة تقني/ة تثقون برأيهم قبل إرسال الجهاز للصيانة. السبب هو أن إعطاء كلمة سر الجهاز، تعني أن الجهة التي لديهم الجهاز، يستطيعوا الوصول إلى كامل محتوى الجهاز إضافة إلى إمكانية تنصيب برامج بما فيها برامج التجسس.

– عدم استخدام مأخذ شحن USB المتوفر في الأماكن العامة. المادة هنا تشرح الأسباب والمخاطر.

كما من الهام جداً حماية الحسابات من خلال:

– استخدام كلمة سر قوية لجميع الحسابات. المادة هنا تحتوي كيفية إنشاء كلمات سر قوية.

– عدم استخدام ذات كلمة سر لأكثر من حساب.

– تغيير كلمة السر بشكل دوري، مثلاً كل 3 أشهر.

– تفعيل المصادقة الثنائية 2Factor Authentication لجميع الحسابات على الإنترنت.

تجدر الإشارة إلى أن نوع التهديد وطريقة الاستهداف تختلف باختلاف الجهة المهاجمة والهدف أو الضحية وأن عمليات الاختراق والمراقبة لا تقتصر على الحكومات أو الشركات، بل تحصل وبشكل كبير جداً من أفراد بأدوات بسيطة. وعند الشعور بأي شيء مريب أو غير اعتيادي في أحد الأجهزة أو أحد الحسابات لديك، من الأفضل استشارة مختص/ة بالأمن الرقمي.

وفي حال عدم الثقة بأن جهازك خال من البرمجيات الضارة أو في حال الشك بأن الجهاز يحتوي برنامج مراقبة، من الأفضل عمل إعادة ضبط مصنع للجهاز Factory reset ليتم إزالة كافة التطبيقات وإعادة الجهاز للوضع الافتراضي للشركة. كما من الجيد فصل الأجهزة الشخصية عن أجهزة العمل إذا كان ذلك متاحاً، مع تجنب نشر المعلومات والبيانات الشخصية على الإنترنت مثل رقم الهاتف.

مصدر المقالة: رصيفـ22